TeslaCrypt

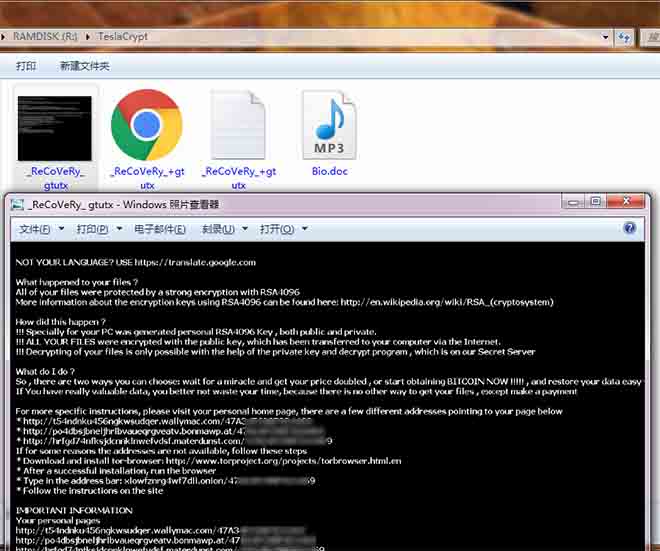

近期公司内部小规模爆发一敲诈型病毒,具体表现为硬盘中的文档、图片等等资料被加密,加密后的文件被更名为.mp3后缀。与此同时,许多文件夹下出现一些HTM、PNG和TXT文件,文件内容大体是说黑客要求支付赎金以解密文件。下面是问同事要来的几个病毒样本文件:前三个文件是不同形式的勒索信,最后一个是被加密的WORD文档。

看到这一幕博主异常兴奋,这位病毒制造者真是个聪明的黑客,轻轻松松将技术转化为MONEY。只是这价格有点狮子大开口了,丢失多么重要的文件才会去支付这500美金呢。据说这位病毒制造者由于胆子太大,入侵了洛杉矶的一家医院,惹毛了FBI,目前正被通缉中。。。

同事问这病毒能不能清除,清除很容易,没有什么清除不了的病毒。然而重点并不在于如何清除病毒,而在于如何恢复被加密的文件。在感染病毒的电脑上尝试着摆弄了几下,除了一些常见的流氓特性之外没发现什么特别的。每200ms枚举一次所有进程,关闭其认为有威胁的进程,所以什么任务管理器、注册表编辑器之类的工具是肯定没法打开的。

运行着金山毒霸它却装瞎?病毒不会干扰毒霸的运行,毒霸也不会干扰病毒的运行,这组死对头竟也变得如此默契,这是怎么回事呢?回家后仔细研究了一下TeslaCrypt的运行机制,发现它还是很狡猾的。病毒运行后通过CreateProcess创建傀儡进程xxx.exe,之后将CreateProcess的参数dwCreationFlags设置为CREATE_SUSPENDED挂起进程,然后将另一个可执行程序(yyy.exe)动态加载到刚刚所创建的进程空间中,最终的结果是病毒借用傀儡进程的外壳运行着另一个可执行程序(yyy.exe)。yyy.exe的作用是创建xxx.exe的衍生体、加密文件、复制文件等等,病毒本身xxx.exe并不参与破坏过程。借用此方法,病毒可以在一定程度上逃脱杀毒软件的查杀。

病毒完成这一系列隐藏的手段之后就开始破坏,首先将一组与加密有关的数据写入一个TXT文件,然后对部分文档、图片等特定扩展名的文件进行加密。加密完成后用MoveFileExW将文件重新命名,将其扩展名改为MP3。然后,在多个文件夹中运用CreateFile和WriteFile创建了.txt、.png和.htm敲诈说明文件,也就是上图中的那些东西。最后通过CreateProcess打开这些文件通知你中毒了快交钱吧。

不交钱还想恢复文档?虽然没做具体研究,不过博主认为可能性不大,必定是RSA4096加密,没有私钥怎么可能解密?慢着,也不是完全不可能,记得TeslaCrypt病毒的一个早期版本也是号称使用什么RSA2048加密,最终被证实是对称AES加密,并且思科公司还放出过解密工具。如果这次所谓的RSA4096依然只是误导,那文件恢复还有一线希望。

病毒防治:博主是不爱管闲事的人,俗话说“电脑修得好,备胎当到老”嘛,即使知道有电脑感染病毒也不会轻易去看的。然而不幸的是,博主的电脑上也出现了这些莫名其妙的“敲诈信”,翻遍了全部硬盘也没有发现任何一个文件被加密。在好奇心的驱使下,博主找到了遭遇病毒的同事索取病毒样本做进一步分析。种种迹象表明,此病毒可以通过局域网传播,通过局域网传播必然需要利用漏洞,这个绝大多数都是XP系统的网络环境正是其大展身手的地方。这一点提醒我们,XP该扔了,即使打全所有补丁也难保证没有新漏洞被发现。除了升级操作系统和打全补丁外,一款比较靠谱的杀毒软件也是必不可少的,不少网友反应国内主流的几款杀软面对此毒皆是毫无反应。除了软件的升级和杀软的保护,更重要的是使用习惯,正确的使用习惯是很难培养的,懂的自然懂,不懂的说多了也没用。

洗洗睡了

敲诈者无解……密码是随机的,除非逆向追出加密算法,否则谈何容易解密

是这样的

“电脑修得好,备胎当到老” 这句话好

这是真理,每一位热爱电子行业的年轻人都应谨记

我忽然发现自己电脑上连杀毒软件都没有。看来得马上备个份

安全意识好可以裸奔

举双手双脚赞成。